En el campo de la ciberseguridad, la ingeniería social es una práctica que implica el uso de técnicas psicológicas y habilidades de manipulación para engañar a las personas y obtener información confidencial, acceso a sistemas o persuadirlas de realizar acciones que comprometan su seguridad. En esencia, es el arte de hackear la mente humana explotando sus debilidades y vulnerabilidades.

- 1. ¿Qué es la ingeniería social?

- 2. ¿Qué objetivos tiene la ingeniería social?

- 3. ¿Qué tipos de ingeniería social hay?

- 4. 10 Técnicas de Ingeniería Social más Comunes

- 5. ¿Qué es la ingeniería social en psicología?

-

6.

Estas son las estafas de Ingeniería Social mas conocidas

- 6.1. 1) Estafa Nigeriana

- 6.2. 2) Pagos anticipados por préstamos o tarjetas de crédito

- 6.3. 3) Falsas loterías

- 6.4. 4) Suplantación de identidad o Phishing

- 6.5. 5) Fraude sobre SMS y llamadas

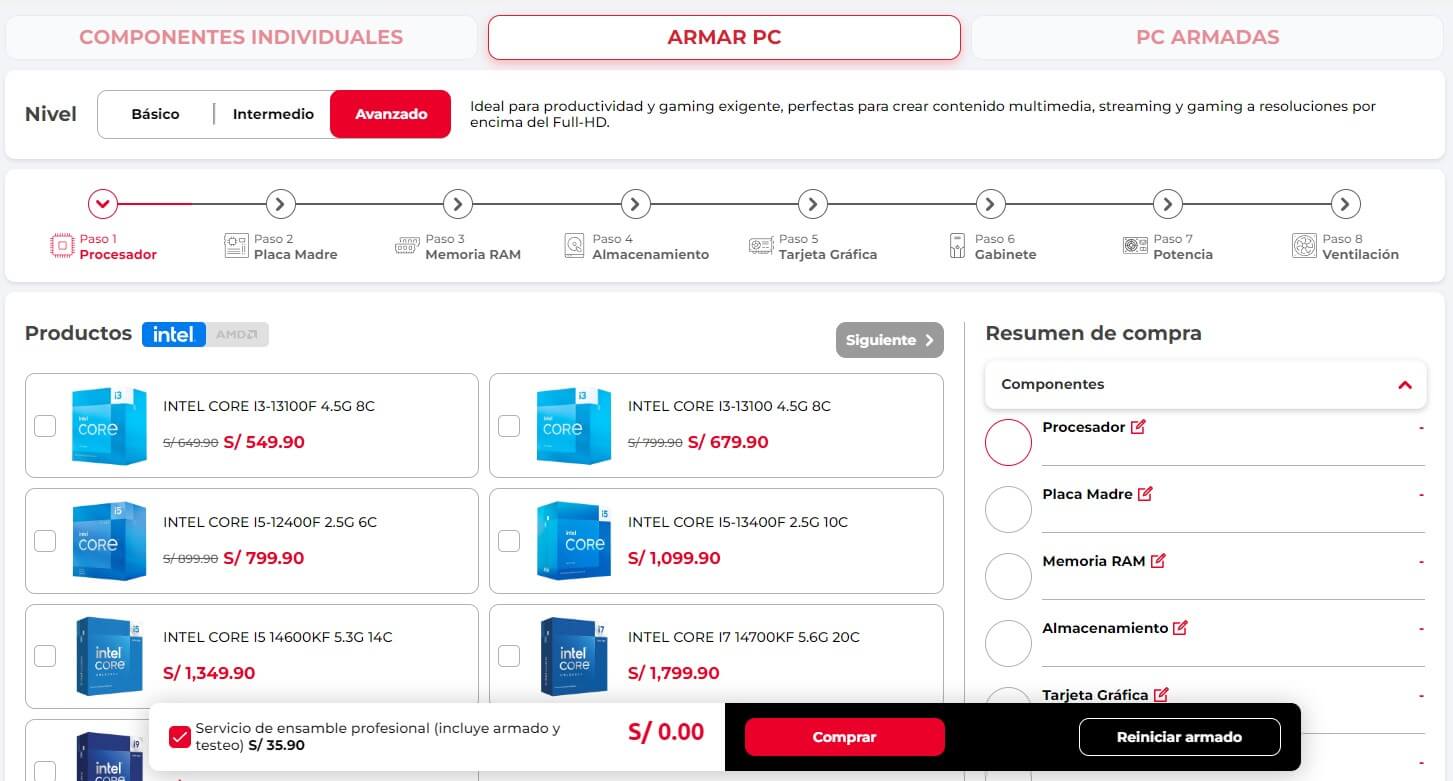

- 6.6. 6) Robo de datos por medio de páginas web falsas

- 6.7. 7) Artículo de venta de sobrepago para estafa

- 6.8. 8) Búsqueda de empleo sobrepago estafa

- 6.9. 9) Donaciones o ayuda para desastres naturales falsos

- 6.10. 10) Estafas de viajes

- 6.11. 11) Los email cadena “Gana dinero”

- 6.12. 12) Convierte tu ordenador en una máquina de dinero

- 6.13. 13) Inversión de dinero en un negocio falso

- 6.14. 14) Hazte millonario rápido

- 6.15. 15) Compras en línea

- 6.16. 16) Estafas de software de seguridad no autorizado

- 6.17. 17) Oportunidades de Negocio y Timos del tipo “Trabaje desde su propia casa”

- 6.18. 18) Fraudes telefónicos

- 6.19. 19) Fraudes en recomendaciones sanitarias

- 7. No se trata de falta de inteligencia

- 8. Consejos para no ser víctimas de la Ingeniería Social

- 9. ¿Cómo aconsejar a un Amigo o Familiar para que no caiga en este tipo de estafas?

- 10. Conclusión

¿Qué es la ingeniería social?

La ingeniería social es una disciplina que combina el conocimiento de la psicología, la persuasión y las habilidades sociales para manipular a las personas y obtener un beneficio, generalmente de naturaleza maliciosa. Los atacantes utilizan esta técnica para engañar a sus víctimas y conseguir que revelen información sensible, transfieran fondos, realicen una accion concreta o permitan el acceso no autorizado a sistemas y redes.

Aunque la ingeniería social no es un concepto nuevo, ha ganado una mayor relevancia en la era digital debido al aumento de las comunicaciones en línea y las redes sociales. Estas plataformas facilitan a los ciberdelincuentes el acceso a datos personales y la interacción con potenciales víctimas.

¿Qué objetivos tiene la ingeniería social?

Los objetivos de la ingeniería social pueden variar según el atacante y sus motivaciones, puede haber un sin fin de objetivos, cualquiera que requiera engañar a las personas, pero generalmente se centran en:

- Manipulación de la opinión pública: Influir en la opinión pública, difundir desinformación o propaganda, y manipular las narrativas en torno a ciertos temas o eventos.

- Obtener información confidencial: Intentar engañar a las personas para que revelen contraseñas, datos bancarios, información de tarjetas de crédito o cualquier otra información sensible que pueda ser utilizada para fines maliciosos.

- Acceso no autorizado: Persuadir a los empleados o usuarios para que realicen acciones inseguras, para obtener acceso a sistemas, redes o dispositivos restringidos.

- Fraude financiero: Engañar a las personas para que realicen transferencias de dinero o compras fraudulentas.

- Robo de identidad: Suplantar la identidad de una persona y cometer delitos en su nombre.

- Espionaje industrial: Obtener información confidencial de sus competidores o para acceder a sus sistemas y robar secretos comerciales como información confidencial, fórmulas, patentes o planes de negocios, con el fin de obtener una ventaja competitiva.

- Influencia en procesos políticos: Influir en procesos políticos, como elecciones o referéndums, mediante la difusión de desinformación, la manipulación de narrativas o la supresión de votos.

- Manipulación de mercados financieros: En algunos casos, se ha utilizado la ingeniería social para difundir información falsa o engañosa sobre empresas o activos financieros, con el objetivo de influir en los precios del mercado y obtener ganancias ilícitas.

- Ciberacoso, Extorsión o chantaje: Acosar, intimidar o avergonzar a individuos específicos, obteniendo información personal y utilizándola para dañar su reputación, causarles angustia emocional, chantajearlos y/o extorsionarlos para obtener un beneficio económico o de otro tipo.

- Reclutamiento para grupos extremistas: Algunos grupos extremistas o delictivos pueden utilizar técnicas de ingeniería social para reclutar nuevos miembros, aprovechando vulnerabilidades emocionales o psicológicas de las personas y persuadiéndolas de unirse a sus causas.

- Sabotaje de operaciones críticas: En casos más extremos, la ingeniería social podría ser utilizada por grupos hostiles o ciberterroristas para obtener acceso a sistemas críticos de infraestructuras importantes, como plantas nucleares, redes eléctricas o centros de control de tráfico aéreo, con el fin de sabotear sus operaciones.

- Ataques contra la cadena de suministro: Infiltrarse en la cadena de suministro de una empresa, comprometiendo a proveedores o socios comerciales con el fin de obtener acceso a los sistemas de la organización principal.

¿Qué tipos de ingeniería social hay?

Existen varios tipos de ingeniería social, cada uno con sus propias técnicas y objetivos. Algunos de los más comunes son:

- Phishing: Esta técnica implica el envío de correos electrónicos, mensajes de texto o mensajes en redes sociales que parecen provenir de fuentes legítimas, con el fin de engañar a las víctimas para que revelen información confidencial o realicen acciones comprometedoras.

- Pretexting: Los atacantes crean una historia o pretexto creíble para ganarse la confianza de la víctima y persuadirla de revelar información o realizar acciones específicas.

- Baiting: Esta técnica implica dejar dispositivos de almacenamiento infectados (como unidades USB) en lugares estratégicos para que las víctimas los encuentren y los utilicen, lo que permite al atacante acceder a sus sistemas.

- Quid pro quo: Los atacantes ofrecen un beneficio o recompensa a cambio de información o acceso, aprovechando el deseo humano de reciprocidad.

- Ingeniería social en persona: Los atacantes utilizan habilidades de persuasión y manipulación en interacciones cara a cara para obtener información o acceso físico a áreas restringidas.

- Ingeniería social a través de llamadas telefónicas: Los atacantes llaman a las víctimas haciéndose pasar por autoridades, personas legítimas o representantes de empresas para obtener información confidencial.

10 Técnicas de Ingeniería Social más Comunes

Los atacantes de ingeniería social emplean diversas técnicas psicológicas y estrategias de manipulación para engañar a sus víctimas. Aunque los métodos pueden variar, estas son las 10 técnicas más utilizadas:

- Aprovechamiento del sesgo de autoridad: Los atacantes se hacen pasar por figuras de autoridad para explotar la tendencia a obedecer a superiores. Por ejemplo, alguien se hace pasar por un policía o un doctor y te pide tus datos personales, haciéndole creer que es una autoridad a la que debe obedecer.

- Aprovechamiento del sesgo de escasez: Se presentan oportunidades o beneficios como escasos o de tiempo limitado para aumentar su atractivo. Te dicen que hay una oferta muy buena, pero que sólo quedan unas pocas disponibles, así sientes que debes apresurarte antes de que se acaben.

- Aprovechamiento del sesgo de compromiso y consistencia: Consigue que la víctima acepte pequeños favores primero, haciéndolos más propensos a complacencias mayores después. Primero te piden que les des un “me gusta” en su página, y luego te piden que etiquetes a tus amistades.

- Creación de una falsa sensación de urgencia: Se genera presión de tiempo artificial para forzar decisiones apresuradas. Te dicen que tu cuenta bancaria ha sido hackeada y que debes cambiar la contraseña de inmediato, aunque no sea verdad.

- Explotación del deseo de reciprocidad: Se ofrecen pequeños “regalos” o favores para crear un sentido de obligación de retribuir. Por ejemplo te envían un pequeño regalo o te hacen un favor, para que te sientas en deuda y hagas lo que ellos quieren a cambio. Es como cuando alguien te regala unas galletas y luego te pide que les hagas un favor a cambio.

- Uso de pretextos creíbles y construcción de narrativas convincentes: Se inventan historias y situaciones plausibles para ganar confianza. Te cuentan una historia que parece muy real, como que son un familiar que necesita ayuda económica urgente.

- Manipulación de emociones como la codicia, la curiosidad o el miedo: Se aprovechan emociones fuertes para nublar el juicio. Te ofrecen ganar mucho dinero fácilmente o te advierten que algo malo pasará si no haces lo que dicen.

- Halagos y formación de rapport: Se establecen conexiones emocionales con cumplidos y simpatía para disminuir las defensas.

- Suplantación de identidad: Hacerse pasar por alguien conocido y de confianza para la víctima.

¿Qué es la ingeniería social en psicología?

Es el estudio y aplicación de principios y técnicas psicológicas para influir en el comportamiento humano y persuadir a las personas de realizar acciones deseadas. Esta disciplina se basa en la comprensión de los sesgos cognitivos, las emociones y los patrones de comportamiento humano.

Los psicólogos utilizan la ingeniería social de manera ética para desarrollar estrategias de comunicación efectivas, mejorar la experiencia del usuario, aumentar la adherencia a los tratamientos médicos o promover cambios de comportamiento positivos.

Aunque la ingeniería social puede ser utilizada con fines maliciosos por ciberdelincuentes y estafadores, también tiene aplicaciones éticas en áreas como el marketing, la persuasión, la negociación y el diseño de productos y servicios centrados en el usuario.

Algunos principios psicológicos comúnmente utilizados en la ingeniería social son:

- Reciprocidad: Las personas tienden a devolver un favor o comportarse de manera recíproca cuando reciben algo de alguien.

- Escasez: Las personas valoran más algo que es escaso o limitado.

- Autoridad: Las personas tienden a obedecer y confiar en las figuras de autoridad.

- Coherencia: Las personas buscan ser coherentes con sus creencias y comportamientos previos.

- Prueba social: Las personas se dejan influir por las acciones y comportamientos de otros, especialmente de aquellos que perciben como similares a ellos.

Un ingeniero social sabe qué hacer para conseguir una conducta específica en un usuario

Inventa un contexto o una historia 100% creíble para controlar la interacción con la víctima. En una fracción de segundo, son capaces de conseguir lo que buscan este tipo de personas. Si viste la película “Atrápame si puedes”, podrás hacerte una idea de qué son capaces los ingenieros sociales cuando tienen un objetivo en mente.

Por ejemplo, no debes revelar tu contraseña por teléfono o darle a un empleado de soporte técnico tu contraseña para arregle ciertos desperfectos. ¡Presta atención a estas cosas! ¡Se cuidadoso!

SocialEngineer.org, es una plataforma que provee teoría sobre el funcionamiento de cada ataque y ejemplos que aclaran cada uno de los conceptos.

Es necesario conocer los trucos que utilizan los delincuentes, para evitar ser víctimas.

Uno de los métodos más usados para obtener información confidencial es el phishing

Este fraude informático utiliza los principios de la ingeniería social para robar datos a la víctima. A continuación explicare como funciona y que debemos hacer para evitar caer en este truco.

- La victima recibe un email, SMS u otro tipo de mensaje, con un argumento creíble donde convence a esta de que ingrese en una página web del banco u otro sistema que

- o realice cierta actividad (entrar en una website falsa, hacer clic en un enlace malicioso… etc.) que permita al atacante seguir con su plan.

En el pasado, el usuario se percataba casi de inmediato si su equipo estaba infectado porque el equipo se comportaba de forma extraña. Hoy en día, el malware accede al sistema y permanezca oculto hasta que tenga que entrar en acción.

La educación es uno de los mecanismos de defensa más importantes para los usuarios. Entre los trucos más populares se encuentran las actualizaciones falsas de Flash Player, los archivos ejecutables dentro de documentos Word y las copias de baja calidad de navegadores legítimos como Internet Explorer.

Un gran número de ataques está dirigido a Latinoamérica

El motivo se debe, principalmente, a que la mayoría de la población de esta región desconoce estas amenazas tecnológicas y, además, sus sistemas informáticos suelen tener software sin actualizar.

Hasta hace muy poco, las entidades bancarias apenas disponían de medidas de seguridad para las cuentas online y existen, todavía, muchos agujeros por donde se puede colar un ingeniero social.

El “secuestro virtual” usa la ingeniería social para hacer creer a una familia que uno de sus miembros ha sido secuestrado y, así, reclamar un rescate.

En Latinoamérica, donde este tipo de crímenes son lamentablemente bastante habituales, los delincuentes explotan las debilidades humanas (urgencia y miedo) para conseguir su botín.

Es importante recordar que cualquier información nuestra que publicamos en las redes sociales (Facebook, Twitter, Foursquare, etc.) puede ser una pista significante para los cibercriminales, allanándoles el terreno para desarrollar tranquilamente sus fechorías. Incluso nuestra lista de favoritos de Amazon puede ser la entrada para un ataque de ingeniería social.

Como se ha mencionado anteriormente, es imprescindible instalar un buen producto antivirus si solemos navegar en Internet habitualmente. Aconsejamos estar informados de las últimas amenazas cibernéticas para intentar no caer en la trampa (tanto offline como online). Todos los dispositivos tecnológicos y los mecanismos de defensa son inútiles si no sabemos utilizarlos y no somos conscientes de que los chicos malos siempre están a nuestro acecho.

Estas son las estafas de Ingeniería Social mas conocidas

El crimen está en constante evolución y debemos ser precavidos. En su mayoría las que no aparecen aquí son variantes de alguna de estas:

1) Estafa Nigeriana

Esta estafa data de 1920 y es conocida por “419”; sin embargo, hasta ahora existen varias denuncias de este caso. La víctima recibe un correo de supuestos funcionarios pertenecientes al gobierno de Nigeria que dicen tener cierta cantidad de dinero en el banco de ese país pero que no pueden cobrarlo. Así que le dicen a la persona que le darán un porcentaje del dinero si es que ella asume las deudas legales en la que ellos están inmersos.

Otra variante de esta modalidad es el caso de una señora cuyo esposo falleció y dejó una fortuna que quiere compartirlo con usuarios de la red. (Ver mas detalles)

2) Pagos anticipados por préstamos o tarjetas de crédito

Una empresa bancaria informa a la persona que la tarjeta de crédito o el préstamo que ha solicitado ha sido aprobado, pero antes de darles lo prometido, la supuesta empresa solicita al cliente un pago previo.

Creo que en situaciones como estas, las personas debe preguntarse si existe algún banco que cobra por adelantado. Si es que duda, le comentamos que ninguna entidad bancaria puede hacer eso.

3) Falsas loterías

Llega un correo de una lotería que es de otro país y que la víctima nunca ha jugado. En el mensaje se le informa que su correo ha sido elegido entre otros miles y que tiene que enviar una cierta cantidad dinero para los costos de envío del premio.

En algunas situaciones, los correos vienen respaldados de “ejecutivos” de empresas como Microsoft, mas es una total mentira.

4) Suplantación de identidad o Phishing

Se considera la modalidad más extendida en la red que consiste en pedir a los usuarios que compartan información personal como nombre, edad, país, correo electrónico o contraseña.

Para ello le pueden decir que su cuenta quiere ser hackeada, necesita ser actualizada, o se encuentra cerrada. Le piden que ingrese a un enlace pero usted no lo haga, pues al ingresar a esa página le pedirán información confidencial. Y con la información podrían realizar actividades ilícitas haciéndose pasar por usted.

Se asegura que en este tipo de casos el 5% de las personas comparten sin previa consulta sus datos personales.

5) Fraude sobre SMS y llamadas

Las personas engañadas bajo esta modalidad pueden recibir mensajes de texto o llamadas de personas que aparentemente son conocidos. Incluso invitan a sus víctimas a tomar un café o a encontrarse en algún lugar. Si te sucede algo parecido, ten cuidado, ya que puedes resultar lastimada por estas personas.

6) Robo de datos por medio de páginas web falsas

Este tipo de estafas es más frecuente en el caso de cuentas bancarias. Muchas personas cuando quieren consultar su estado de cuenta, generalmente, no escriben el enlace de la página web de la entidad bancaria en la barra de Internet, sino que hacen uso de un buscador. Esta acción no es recomendable, ya que desde los buscadores probablemente puedes ingresar a una página clonada.

Si ingresas tu usuario y contraseña a estos sitios es casi seguro que tus datos serán robados, el cual les permitirá ingresar a tu cuenta para realizar transacciones sospechas. Para evitar eso, lo más recomendable es que escribas tú mismo en la barra de enlace la dirección del sitio al que quieres ingresar sin ayuda del buscador.

7) Artículo de venta de sobrepago para estafa

Si realizan en la venta de objetos caros, como los automóviles. Usted puede estar vendiendo un auto en Internet y de pronto encuentra a alguien que quiere comprarlo a un precio más alto de lo que usted pide.

El estafador le enviará la orden de pago, supuestamente autorizado por un banco, el cual resulta falso pues la entidad no autorizó nada. La persona pierde el auto y ganará una deuda enorme con el banco.

8) Búsqueda de empleo sobrepago estafa

Se recibe una oferta de trabajo de una empresa extranjera que asegura tener problemas para el pago de clientes en el país del usuario. Supuestamente contratan a la persona para que dé solución a los altercados financieros. Los estafadores le pedirán a usted su número de cuenta e incluso le darán un número de cuenta en donde tiene que hacer el giro del depósito.

El problema viene empieza al brindar tus datos personales o el número de tu cuenta pues le llegarán cheques sin fondo y ello te ocasionará problemas con el banco. Otra situación es que se pide dinero por adelantado para cerrar contrataciones laborales o garantizar el envío de temas para desempeñar el puesto de empleo. También en ocasiones se le pedirá que llamen a un teléfono, cuya tarifa es bastante alta.

9) Donaciones o ayuda para desastres naturales falsos

Luego de un desastre como un tsunami o un terremoto, las personas se interesan por ayudar a los sobrevivientes mediante algún tipo de ayuda.

Si hablamos de donaciones, las personas fraudulentas crean página de instituciones inexistentes o incluso reconocida para recibir las donaciones. Pero la ayuda no llegará nunca a los damnificados.

Por ello, lo más recomendable es que averigües las actividades anteriores de esa institución y en caso se reconocida entonces lo preferible es que te cerciores si verdaderamente están llevando una colecta en pro de los afectados.

10) Estafas de viajes

Si te llega un correo ofreciendo la venta o el alquiler de un inmueble cómodo a un buen precio para disfrutar de sus vacaciones en el extranjero, no hagas caso de ello. Ya que lo característico de este fraude es que la promoción está vigente hasta ese día.

Otra modalidad son las llamadas persistentes para ofrecerles ofertas de viajes, pero lo que no le dicen es que la residencia es cara y además los servicios que le prometían no serán realmente lo que le dijeron. En caso pida reembolso o cancelar el viaje será una pesadilla total, ya que perderá su tiempo.

Lo más recomendable es asegurar que el beneficio que te ofrecen exista y provenga de una empresa confiable.

11) Los email cadena “Gana dinero”

Consiste en recibir un mensaje electrónico, en donde le pedirán que envíe dinero a la primera persona que aparece en la lista de correos prometiéndole que cuando su nombre esté primero recibirá mucho dinero.

Más lo que no sabe usted es que la lista es manipulada para que el nombre del estafador o de sus amigos aparezcan siempre en los primeros lugares. Si llega a participar tenga en cuenta que le puede traer acusaciones de fraude.

12) Convierte tu ordenador en una máquina de dinero

Se busca que las personas envíen dinero si es que quiere descargar un programa para obtener ganancias con su máquina. Una vez hecho eso obtendrá un único ID y el estafador le pedirá información de su cuenta para que le hagan el depósito del dinero que “ganará”.

El programa hará que se abran varias ventanas publicitarias, a las cuales tendrá que hacer click, su computador se dañará y el dinero prometido no llegará.

13) Inversión de dinero en un negocio falso

Esta estafa es conocida como Ponzi y es un fraude para invertir. Se le da a la persona la “oportunidad” de invertir en un programa o negocio. Pero lo que sucede es que el dinero se usa para pagar las inversiones mayores. Es decir, el dinero que usted aporta sirve para pagar a otras personas y no verá los frutos de su inversión.

14) Hazte millonario rápido

Estos fraudes ofrecen la oportunidad de ganar mucho dinero a la semana sin hacer ningún tipo de trabajo. En las ofertas le darán a conocer todos los beneficios del trabajo, mas no explicarán en qué consiste.

15) Compras en línea

Se encuentra muchas ofertas de artículos en Internet y esto es aprovechado por los delincuentes. En esta forma de estafa se venden gadgets tecnológicos, smartphone o autos. Se suele pedir dinero por adelantado pero el anuncio es falso, y es casi seguro que la página de tienda online haya sido clonada. La persona realizará la compra del objeto pero no recibirá la mercancía. En caso realice la compra con su tarjeta de crédito es probable que le roben los datos de su cuenta.

16) Estafas de software de seguridad no autorizado

Este software es más conocido como “scareware”, pude ofrecer una seguridad limitada o en todo caso ninguna. Esta estafa pueden aparecer en redes sociales, buscadores o ventanas emergentes de su equipo a manera de mensajes de un falso virus. El programa ocasiona alertas engañosas, intenta que participe en transacciones fraudulentas y daña su equipo.

17) Oportunidades de Negocio y Timos del tipo “Trabaje desde su propia casa”

Se ofrece a las personas la posibilidad de trabajar desde casa.

Existen 2 modalidades, una en la cual la persona tendrán que realizar la compra de una máquina o software que es es necesario para el trabajo, pero la verdad es que su compra a la final es inncesaria, solo nos venden un modelo de negocio que ya muchas personas realizan pero lo maquillan para hacernos creer que con la compra vamos a tener una ventaja cuando en realidad no es así.

La otra estafa es realizando tareas sencillas en internet, como por ejemplo darle like a una publicación o suscribirse a un canal de youtube, al inicio nos pedirán una prueba del trabajo (puede ser un video) para ver que realmente entendimos las instrucciones y luego nos daran otras tareas por unos dias o simplmente ya no se comunciarán mas con nosotros, desde la prueba de trabajo ya fuimos estafados. El objetivo es vender likes, visitas o suscriptores de redes sociales, a terceros y nosotros somos utilizados como su mano de obra. Simplemente envian esto a miles de personas muchas realizarán las acciones, y ninguna recibira un pago por ello. Los que ejecutan esta estafa se benefician de la venta de los likes a sus clientes finales.

18) Fraudes telefónicos

En este caso le piden a los clientes que bajen un programa para poder acceder totalmente gratis a la red. Sin embargo, las personas no saben que el software marca un número internacional que incrementa el costo de la factura de la telefonía de su hogar.

19) Fraudes en recomendaciones sanitarias

Existen miles de recetas que juran curar cualquier tipo de enfermedad y pueden engañar a personas desesperadas que tienen un pariente enfermo. Muchas de las prescripciones no tienen un respaldo médico y hacerles caso podría ocasionar resultados trágicos.

No se trata de falta de inteligencia

Es importante resaltar que las víctimas de la ingeniería social no caen en estas trampas debido a una falta de inteligencia o habilidades cognitivas. De hecho, incluso las personas más brillantes y educadas pueden ser engañadas por los ataques de ingeniería social cuidadosamente diseñados.

Las técnicas de ingeniería social están diseñadas para explotar las vulnerabilidades inherentes a la naturaleza humana, como los sesgos cognitivos, las emociones y los patrones de comportamiento. Los atacantes aprovechan estos aspectos para crear escenarios creíbles y convincentes que pueden engañar incluso a las personas más cautelosas.

Además, los ataques de ingeniería social a menudo se basan en información previa obtenida sobre las víctimas, lo que les permite personalizar sus tácticas y hacerlas más persuasivas. Esta información puede provenir de fuentes públicas, como redes sociales, o ser recopilada a través de técnicas de reconocimiento previas.

Es importante recordar que la ingeniería social no es una señal de falta de inteligencia, sino más bien un reflejo de la capacidad de los atacantes para explotar las vulnerabilidades humanas de manera sofisticada. Incluso los individuos más inteligentes y educados pueden ser engañados si no están familiarizados con las técnicas de ingeniería social y no toman las precauciones adecuadas.

Por lo tanto, en lugar de juzgar a las víctimas, es crucial mantener una actitud de empatía y comprensión. El enfoque debe estar en educar a las personas sobre los riesgos de la ingeniería social y proporcionar las herramientas y conocimientos necesarios para identificar y prevenir estos ataques, independientemente de su nivel de inteligencia o educación.

Consejos para no ser víctimas de la Ingeniería Social

Para protegerse contra los ataques de ingeniería social, es importante adoptar medidas de seguridad tanto a nivel individual como organizacional. Algunas recomendaciones clave son:

- Capacitación y concientización: Educar a los empleados y usuarios sobre las técnicas de ingeniería social, los riesgos asociados y cómo identificar y prevenir estos ataques.

- Verificación de identidades: Siempre verificar la identidad de las personas que solicitan información o acceso, y nunca revelar datos confidenciales a menos que se haya confirmado su legitimidad.

- Cultura de seguridad: Fomentar una cultura de seguridad en la organización, donde los empleados estén capacitados y comprometidos con la protección de la información y los sistemas.

- Pruebas de ingeniería social: Realizar pruebas de ingeniería social controladas para identificar vulnerabilidades y mejorar las defensas.

- Mantenerse actualizado: Estar al tanto de las últimas tendencias y técnicas de ingeniería social para anticiparse y adaptarse a las amenazas emergentes.

Acciones que puedes tomar ante cualquier situación:

- Ten precaución al momento de brindar tus datos.

- No des siempre por sentado que la persona que se encuentra al otro lado de la red es la persona que dice ser, pues muchas cuentas son robadas diariamente.

- Duda de las ofertas, promociones o concursos realizados por entidades o personas desconocidas.

- Si te piden que llenes una encuesta o realices una llamada costosa no lo hagas.

- Si piensas realizar alguna compra exige que te envíen un documento que asegure el envío y declare el valor real del paquete.

- No realices compras si no tienes estas garantías, así diga ser una empresa conocida.

- Si te llega un mensaje pidiendo que rellenes un formulario, no respondas ni rellenes tus datos personales, pues esta es la forma más frecuente para robar claves bancarias. En caso tengas dudas, comunícate directamente con el banco.

- Revisa constantemente tu cuenta y busca ayuda de la entidad bancaria para ver qué medidas de seguridad te pueden brindar.

- Con las ofertas de empleo, haz caso omiso a ofertas que te piden dinero por adelantado y siempre verifica que el nombre de la empresa, que te envía el mensaje o correo, aparezca en el enlace de la página.

- Cuando sospeches que alguien ha robado su identidad en Internet cambie las contraseñas de las cuentas que considera han sido suplantadas.

- Ten el antivirus actualizado y actualizar el sistema operativo.

Recuerda que hay muchas formas de utilizar Internet y las redes sociales, y muchas personas maliciosas los utilizan con fines delictivas.

¿Cómo aconsejar a un Amigo o Familiar para que no caiga en este tipo de estafas?

Si tienes ese amigo, familiar o conocido que suele reenviar cadenas falsas o información engañosa por el grupo de whatsapp o telegram con cuanta cadena le llega a su teléfono, aquí hay algunas recomendaciones para orientarlo de manera amable y efectiva:

- Aborde el tema con empatía: No lo juzgue ni lo haga sentir mal por haber reenviado información falsa. En su lugar, muestre comprensión y explique que las cadenas engañosas son un problema común al que todos estamos expuestos.

- Edúquelo sobre la ingeniería social: Explique que muchas de estas cadenas falsas son parte de técnicas de ingeniería social diseñadas para engañar y manipular a las personas. Proporcione ejemplos de cómo funcionan estas tácticas y cómo identificarlas.

- Enseñe a verificar la información: Comparta algunas técnicas y recursos para verificar la veracidad de la información antes de reenviarla. Por ejemplo, buscar en sitios web de fact-checking confiables, verificar las fuentes originales, o utilizar herramientas de búsqueda inversa de imágenes.

- Recomiende fuentes confiables: Sugiera algunas fuentes de noticias, organizaciones o expertos reconocidos y confiables a los que puede acudir para obtener información precisa y actualizada.

- Concientice sobre las consecuencias: Explique cómo la propagación de información falsa puede causar daños, como el pánico, la desinformación o incluso perjuicios financieros si se trata de estafas.

- Establezca un acuerdo: Sugiera un acuerdo amistoso en el que usted se comprometa a ayudarlo a verificar la información antes de reenviarla. Ofrézcale su apoyo para aclarar cualquier duda o preocupación.

- Utilice ejemplos relevantes: Si es posible, utilice ejemplos de cadenas falsas que su familiar haya reenviado en el pasado para explicar cómo identificar las señales de engaño.

- Sea paciente y constante: Recuerde que cambiar hábitos y creencias arraigadas puede llevar tiempo. Sea paciente y constante en su enfoque, manteniendo una actitud positiva y constructiva.

El objetivo principal es educar y concientizar a su familiar sobre los riesgos de la desinformación, sin juzgarlo ni confrontarlo. Con empatía, orientación y recursos prácticos, podrá ayudarlo a desarrollar un pensamiento crítico y a ser más cauteloso al compartir información en línea. A continuación te dejo un video que puedes compartir para aconcientizar sobre los riesgos de no estar preparado para este tipo de ataques:

Conclusión

La ingeniería social es una herramienta poderosa que puede ser utilizada tanto para fines maliciosos como éticos. Es fundamental comprender sus técnicas y principios subyacentes para protegerse contra los ataques y, al mismo tiempo, aprovechar su potencial en áreas como la persuasión, la comunicación efectiva y el diseño centrado en el usuario.

Al mantenerse informado, adoptar medidas de seguridad adecuadas y fomentar una cultura de concientización, individuos y organizaciones pueden minimizar los riesgos asociados con la ingeniería social y aprovechar sus beneficios de manera responsable y ética.